Bezpieczeństwo w procesie tworzenia oprogramowania

Powrót do Software house

"Security by Design" - czyli bezpieczeństwo od samego początku

Bezpieczeństwo systemów informatycznych w dzisiejszym świecie stanowi absolutny priorytet.

Od początku działalności naszej firmy kierujemy się zasadą „Security by Design” – oznacza to, że kwestie związane z ochroną danych i systemów są uwzględniane już na etapie planowania i projektowania oprogramowania, a nie dopiero po zakończeniu prac. Bezpieczeństwo towarzyszy nam na każdym etapie – od tworzenia architektury, przez dobór technologii, aż po pisanie kodu. Zawsze mamy na uwadze, jak skutecznie zabezpieczyć aplikację przed nieautoryzowanym dostępem, awariami czy innymi zagrożeniami.

Bezpieczne praktyki programistyczne w codziennej pracy

Już na poziomie kodowania programiści stosują bezpieczne praktyki: walidujemy dane wejściowe, aby zapobiegać atakom typu SQL Injection czy XSS, korzystamy z sprawdzonych bibliotek kryptograficznych do szyfrowania danych wrażliwych, a mechanizmy uwierzytelniania i autoryzacji implementujemy według uznanych standardów. W naszych aplikacjach webowych wykorzystujemy np. tokeny JWT (JSON Web Token) do bezpiecznej autoryzacji użytkowników w architekturze rozproszonej (np. w aplikacjach SPA komunikujących się z API). Stosujemy protokoły OAuth 2.0 tam, gdzie wymagane jest przekazywanie uprawnień między różnymi serwisami (np. logowanie przez zewnętrznego dostawcę tożsamości lub integracja między systemami). Oczywiście tam, gdzie ma to zastosowanie, obsługujemy również tradycyjne mechanizmy Basic Auth czy autoryzację opartą o sesje – zawsze dobieramy metodę adekwatną do skali i charakteru projektu, dbając by była ona odporna na typowe wektory ataków.

Szyfrowanie i zabezpieczenia na poziomie komunikacji i infrastruktury

Istotnym filarem bezpieczeństwa jest u nas ochrona komunikacji i danych. Wszystkie tworzone przez nas aplikacje internetowe domyślnie korzystają z szyfrowania SSL/TLS – komunikacja między przeglądarką a serwerem (czy między serwerami) jest zabezpieczona certyfikatem, co chroni przed przechwyceniem danych (tzw. ataki man-in-the-middle). W warstwie sieciowej współpracujemy ze specjalistami od infrastruktury, aby wdrażać rozwiązania takie jak firewalle aplikacyjne, segmentacja sieci (np. wydzielenie strefy DMZ dla serwerów publicznych) oraz odpowiednie konfigurowanie serwerów (hardening). Jeżeli wdrażamy nasz system w środowisku Klienta, służymy pomocą w jego bezpiecznej konfiguracji – od ustawień serwera bazy danych, przez kopie zapasowe, po polityki haseł i zarządzanie uprawnieniami użytkowników.

DevSecOps – bezpieczeństwo zintegrowane z procesem CI/CD

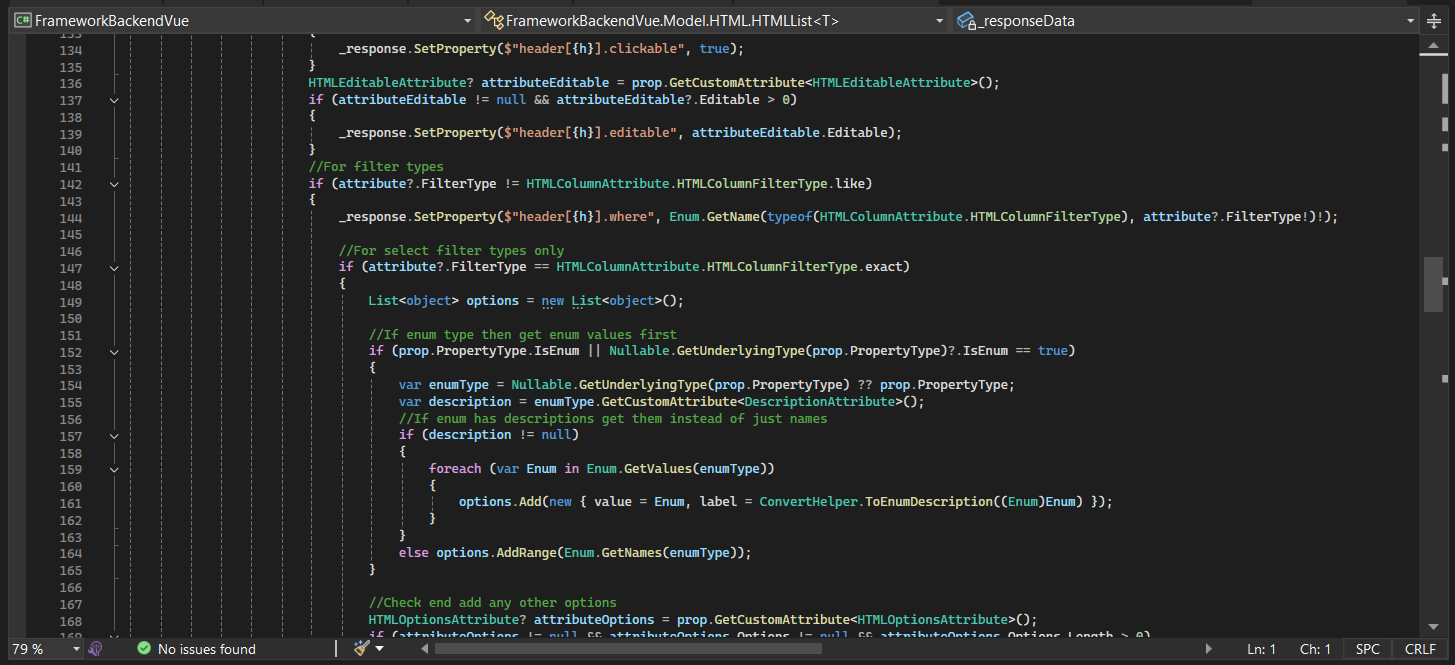

W procesie DevOps włączamy również elementy bezpieczeństwa, tworząc podejście DevSecOps. Konfigurujemy w pipeline CI/CD narzędzia automatycznie skanujące kod źródłowy pod kątem podatności i słabości bezpieczeństwa. Przykładowo, korzystamy z rozwiązań takich jak SonarQube, które analizuje statycznie kod i potrafi wychwycić potencjalnie niebezpieczne konstrukcje (np. brak sprawdzenia nullości, użycie przestarzałych funkcji kryptograficznych, potencjalne miejsca występowania błędów). Używamy też OWASP Dependency-Check, który sprawdza biblioteki zewnętrzne używane w projekcie pod kątem znanych podatności (CVE) – dzięki temu możemy szybko zaktualizować zależności, jeśli jakaś wersja komponentu ma lukę bezpieczeństwa. Dodatkowo, przed wydaniem nowej wersji oprogramowania, przeprowadzamy testy penetracyjne i audyt bezpieczeństwa (wewnętrznie lub we współpracy z zewnętrznymi audytorami), aby upewnić się, że aplikacja jest odporna na próby ataku. Wszystkie newralgiczne elementy są również objęte przeglądami kodu (code review) przez doświadczonych członków zespołu – świeże spojrzenie pomaga wyłapać ewentualne problemy, które umknęły autorowi kodu.

Zaufanie budowane na solidnych fundamentach bezpieczeństwa

Dzięki tak holistycznemu podejściu nasi Klienci mogą być spokojni o bezpieczeństwo rozwijanych dla nich systemów. Chronimy dane – w tym dane osobowe zgodnie z wymogami RODO – oraz dbamy o niezawodne działanie aplikacji z równą starannością, jak o funkcjonalność i użyteczność. Wierzymy, że lepiej poświęcić więcej czasu na dokładne testy i eliminację potencjalnych luk, niż narażać użytkowników na ryzyko w przyszłości. Wybierając współpracę z naszym Software House, zyskujesz system, który nie tylko spełnia swoje zadania, ale również skutecznie zabezpiecza Twój biznes i dane przed cyfrowymi zagrożeniami. Masz pytania? Napisz do nas i skorzystaj z bezpłatnej konsultacji. Masz pytanie? Napisz i skorzystaj z bezpłatnej konsultacji!